Полная новость

Обзор программ для мониторинга API-вызовов.

В данной статье мы хотим рассказать вам о программах, которые позволяют производить мониторинг API-вызовов.

WinApiOverride – это мощный Api-монитор, который разработан французами. Он позволяет отслеживать Api-вызовы и имеет большое количество функций. С помощью данного ПО можно исключать выбранный процесс из списка процессов, что отображается в таскменеджере.

Kerberos – специальный шпион для отлова вызовов WinAPI-функций. Утилита может перехватывать не только API, но и некоторые пользовательские функции. Также она поддерживает плагины. Лог работы шпиона выполнен в виде текстового файла *.rep и сохраняется с исследуемым приложением.

APISpy32 – программа-шпион за вызовами WinAPI. Данное программное обеспечение может отслеживать все процессы в системе одновременно, благодаря своему навороченному движку.

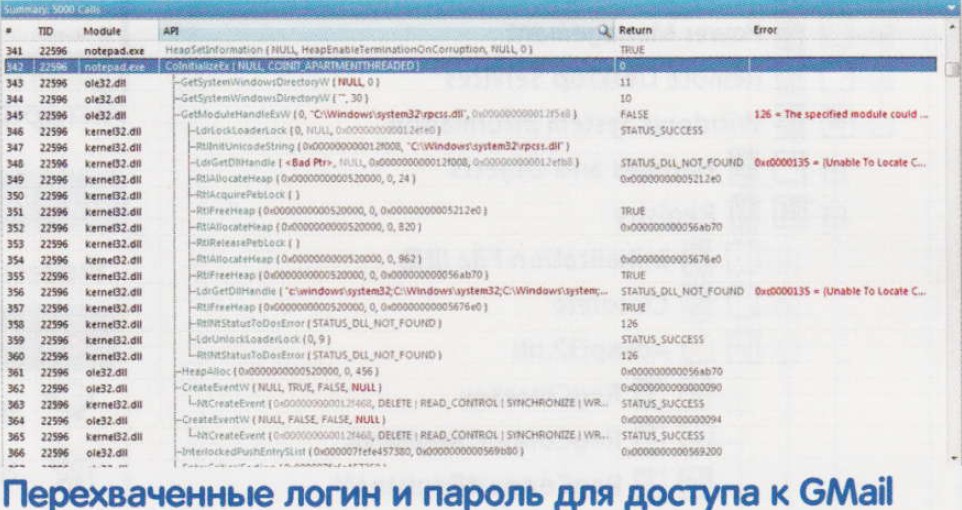

API Monitor позволяет отслеживать процессы в системе. Для выбора процесса необходимо выбрать функцию в панели Running Processes или запустить необходимое приложение на прямую из API Monitor. Для этого заходим в File > Hook Process, выбираем в директории Windows notepad.exe (для удобства возьмем обычный блокнот). В качестве аргументов, что предлагается приложению, рекомендуем разузнать текстовый файл. Программа сама создаст документ, что нам и нужно. Жмем «ОК». блокнот же в свою очередь оповестит нас, что заданный документ не найден и предложит создать его. Мы, конечно, соглашаемся и смотрим в вывод API Monitor. На панели Summary мы увидим список вызовов, что произведены приложением Notepad. Данное приложение производило вызов функции CreateFileW из системной библиотеки kernel32.dll, которая последовательно вызвала NtCreateFile. Обратите внимание, что текстовые параметры будут выделены красным цветом. Также при выводе сообщается возвращающиеся значения и коды ошибок. Функция NtCreateFile не обнаружила файл и возвращает статус STATUS_OBJECT_NOT_FOUND, и только после этого kernel32.dll возвращает в Notepad мессадж INVALID_HANDLE_VALUE и ошибку =2, которая означает, что не удалось найти файл в папке виндовс. Это происходит из-за отказа в доступе, что отразится в выводе API Monitor. В конечном итоге NtCreateFile сможет вернуть статус Status_Success, что означает – файл создан. Вот и вся суть декодирования ошибок.

Снифаем SSL-трафик браузера.

Теперь, когда мы поняли принцип работы API Monitor, то можем преступить к отслеживанию и перехвату API-вызовов. Давайте разберем ситуацию из жизни, когда нужно отснифать SSL-трафик, что передают браузеры. В данной ситуации API Monitor позволяет нам отследить данные, отправленные на защищенный сайт до того момента, когда их закриптует браузер. К стати, данную методу можно использовать и для восстановления забытых паролей в браузере. Давайте начнем с Internet Explorer:

1. Давайте откроем любой сайт, который использует авторизацию при помощи SSL. Пусть это будет Gmail.

2. Среди всех функций нам необходима Windows Internet. Выбираем весь раздел, чтобы API Monitor отслеживал вызовы всех функций из данного раздела.

3. В списке Running Processes находим процесс Internet Explorer и через контекстное меню включаем его мониторинг [Hook].

4. Теперь нам необходимо вернуться в браузер и в случае необходимости вводим данные для авторизации и нажимаем кнопку авторизация. В данный момент имя пользователя и пароль будут отправлены сервером Google через защищенное SSL-соединение. Но перед этим они смогут засветиться на вызовах API-функций в открытом виде.

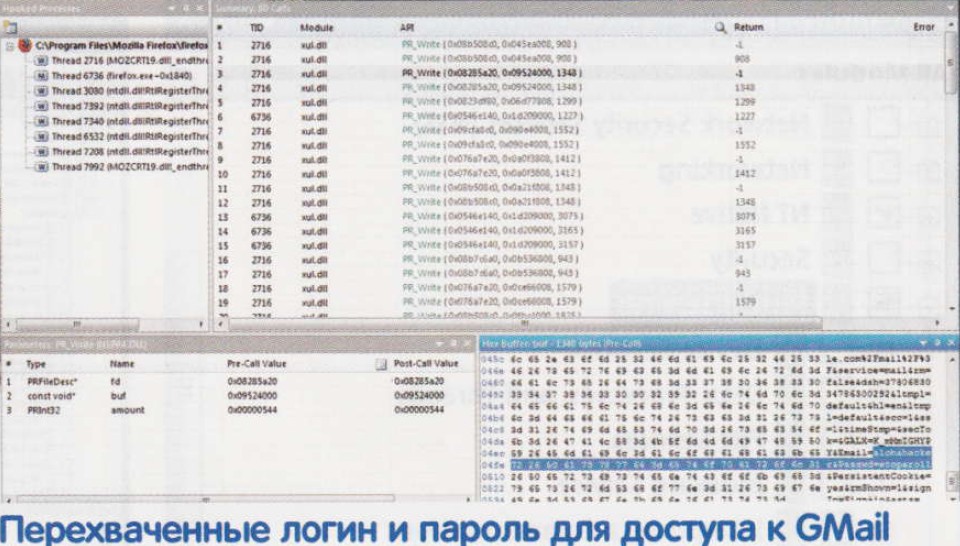

5. Среди всех вызовов API Monitor покажет вызовы HttpSendRequestW, посмотрите на поле, где выдаются параметры функции. Здесь выводится для каждого порядковый номер, тип, название, значение до и после вызова. Нас больше интересует параметр lpOptional и его значение после вызова Post-Call Value. Кликните по соответствующему значению в таблице, в поле Hex Buffer и сможете увидеть данные, которые IE засабмитил на сайт. Слева будут данные в шестнадцетиричном виде, а справа ASCII. Среди прочих полей вы легко сможете найти необходимые данные, в том числе логин и пароль любого пользователя.

Если использовать браузер Firefox, то не следует использовать стандартную функцию Windows Internet, а рантайм Netscape Portable Runtime и библиотеки Mozilla SSL. API Monitor отлично работает с ними, и нас интересует PR_WRITE. Далее устанавливаем хук на процесс Firefox, производим процедуру автоматизации и смотрим на информацию о перехваченных вызовах. В окне Summary мы можем увидеть большое количество вызовов PR_WRITE, которые выполнены библиотекой xul.dll. Вот это нам и нужно. Один из этих вызовов делает POST-запрос с интересными для нас данными, которые передаются в параметре buf. Нам нужно найти POST/accounts/ServiceLoginAuth (посмотрите в поле Hex Buffer). Регулярно просматривайте каждый вызов Pre-Call Value буфера, и в одном из них вы найдете то, что ищите. Существуют также некоторые нюансы. API Monitor не всегда может передавать все нужные данные в достаточном количестве. Исправляется это просто – Tools>Options и увеличиваем значение параметров до значения Maximum size of captured buffers. Теперь точно все будет работать.

Добавить комментарий

-

Спрос на facebook-почту. Особености поисковой оптимизации украинских компаний Фрикнуть телефонную карточку. Как работают поисковики? Кто может заработать в интернете? Адреса, влияющие на индексацию сайта. Соціалки + Пошук Exploit и зачем они нужны? Как измерить имидж сайта? Яндекс вебмастер - инструмент анализа для SEO Что привлекает в тексте посетителя? Хороший текст для сайта. Как заработать на партнерках? Бизнес в интернете. Что нам дает качество сайта? Доверия нет никому Kinect попал в продажу уже взломанным. Алеха Ранк - Опис системи Пользователь = запрос. SEO -копирайтинг?

| [21.12.2011] | |

| Определение главного зеркала сайта с помощью панели Яндекс.Вебмастер (4) | |

| [21.12.2011] | |

| UXcamp Dnepropetrovsk 2011 (0) | |

| [17.01.2012] | |

| Компания с нуля (0) | |

| [17.01.2012] | |

| Дюжина ошибок сисадмина (0) | |

| [23.01.2012] | |

| Самостоятельная раскрутка и продвижение сайтов (5) | |

Комментариев нет